Η Check Point Research, divize Threat Intelligence společnosti Check Point® Software Technologies Ltd. (NASDAQ: CHKP), přední světový poskytovatel řešení kybernetické bezpečnosti, zveřejnil Index globálních hrozeb za měsíc září 2021.

ΟVýzkumníci uvádějí, že zatímco Trikbot zůstává na vrcholu seznamu nejběžnějšího malwaru, který jej ovlivňuje 5% organismů po celém světě, nedávno znovuzrozený Emotet se vrací na sedmé místo žebříčku. THE CPR také ukazuje, že průmysl, který dostává nejvíce útoků, je jeho vlastní Vzdělávání / Výzkum.

Přes značné úsilí Europolu a několika dalších donucovacích orgánů na začátku tohoto roku represe společnosti Emotet, nechvalně známý botnet byl v listopadu potvrzen jako zpět v akci a je již sedmým nejpoužívanějším malwarem. Trickbot je tento měsíc pošesté na vrcholu seznamu a dokonce je zapojen do nové varianty Emotet, která se instaluje na infikované počítače pomocí infrastruktury Trickbot.

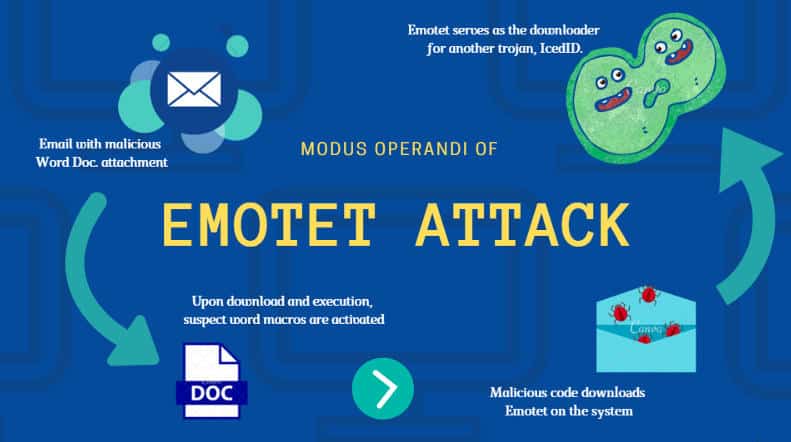

To Emotet se šíří skrz phishingové e-maily obsahující infikované soubory Word, Excel a Zip, které rozvíjejí Emotet na počítači oběti. E-maily obsahují zajímavé titulky, jako jsou nejnovější zprávy, faktury a falešné firemní poznámky, které mají oběti přimět, aby je otevřely. Nedávno se Emotet také začal šířit prostřednictvím škodlivých balíčků falešného softwaru Adobe Installer Windows App Installer.

Skutečnost, že využívá svou infrastrukturu Trikbot znamená, že zkracuje dobu potřebnou k získání poměrně významné síťové podpory po celém světě. Vzhledem k tomu, že se šíří prostřednictvím phishingových e-mailů se škodlivými přílohami, je životně důležité, aby informovanost a školení uživatelů byly na vrcholu priorit organizace v oblasti kybernetické bezpečnosti.

A každý, kdo si chce stáhnout software Adobe by si měli pamatovat, jako u každé jiné aplikace, že tak činí pouze oficiálními prostředky., řekl Maya Horowitzová, viceprezident pro výzkum ve společnosti Check Point Software.

CPR také odhalilo, že sektor vzdělávání/výzkumu je v listopadu celosvětově nejvíce útoků, následovaný vládními/vojenskými komunikacemi. "Webové servery procházení adresáře škodlivých adres URLJe stále nejčastěji využívanou zranitelností, která ji ovlivňuje 44% organizací po celém světě, následuje „Zveřejnění informací o úložišti Git vystaveného na webovém serveru"Což ovlivňuje 43,7% organizací po celém světě. THE "Vzdálené spouštění kódu HTTP hlavičkyZůstává třetí na seznamu nejčastěji využívaných zranitelností s globálním dopadem 42%.

Nejlepší rodiny malwaru

* Šipky označují změnu pořadí oproti předchozímu měsíci.

Tento měsíc, Trikbot je nejpopulárnější malware, který ovlivňuje 5% organizací po celém světě, následuje Agent Tesla a Učebnice, obojí s celosvětovým dopadem 4%.

- ↔ Trikbot - Trickbot je jeden modulární botnet a Bankovní Trojan který je neustále aktualizován o nové funkce, vlastnosti a distribuční kanály. To z něj umožňuje flexibilní a přizpůsobitelný malware, který lze distribuovat v rámci víceúčelových kampaní.

- ↑ Činidlo Tesla - To Agent Tesla je pokročilý KRYSA který funguje jako keylogger a interceptor schopný sledovat a sbírat klávesnici oběti, systémovou klávesnici, snímky obrazovky a přihlašovací údaje na různém softwaru nainstalovaném na počítači (včetně Google Chrome, Mozilla Firefox a Microsoft Outlook).

- ↑ Učebnice - To Učebnice je jeden InfoStealer shromažďuje přihlašovací údaje z různých webových prohlížečů, shromažďuje snímky obrazovky, sleduje a zaznamenává stisknuté klávesy a může stahovat a spouštět soubory podle příkazů C&C.

Přední útoky v průmyslových odvětvích po celém světě:

Tento měsíc, Vzdělávání / Výzkum je odvětvím s největším počtem útoků na světě, následuje Sdělenía Vláda / armáda.

- Vzdělávání / Výzkum

- komunikace

- Vláda / armáda

Nejvíce zneužitelné zranitelnosti

Tento měsíc se „ Webové servery procházení adresáře škodlivých adres URL„Je to stále nejčastěji využívaná zranitelnost, která ji ovlivňuje 44% organizací po celém světě, následuje „ Zveřejnění informací o úložišti Git vystaveného na webovém serveru “, což ovlivňuje 43,7% organizací po celém světě. THE " Vzdálené spouštění kódu HTTP hlavičkyZůstává třetí na seznamu zranitelností s největším počtem farem s globálním dopadem 42%.

- ↔ Web Servery Zlomyslný URL Adresář Traverz (CVE-2010-4598,CVE-2011-2474,CVE-2014-0130,CVE-2014-0780,CVE-2015-0666,CVE-2015-4068,CVE-2015-7254,CVE-2016-4523,CVE-2016-8530,CVE-2017-11512,CVE-2018-3948,CVE-2018-3949,CVE-2019-18952,CVE-2020-5410,CVE-2020-8260) - Existuje chyba zabezpečení v křížení adresářů na různých webových serverech. Tato chyba zabezpečení je způsobena chybou ověření záznamu na webovém serveru, který správně nevymaže adresu URL pro vzory křížení adresářů. Úspěšné zneužití umožňuje neoprávněným vzdáleným útočníkům detekovat libovolné soubory na zranitelném serveru nebo k nim získat přístup.

- ↔ Web Server Odkryté Git sklad Informace prozrazení - Bylo nahlášeno narušení zabezpečení kvůli zveřejnění informací v úložišti Git. Úspěšné zneužití této chyby zabezpečení by mohlo umožnit neúmyslné zveřejnění informací o účtu.

- ↔ HTTP Záhlaví Dálkový Kód Provedení (CVE-2020-10826,CVE-2020-10827,CVE-2020-10828,CVE-2020-13756) HTTP hlavičky umožňují klientovi a serveru přenášet dodatečné informace pomocí HTTP požadavku. Vzdálený útočník může použít zranitelnou HTTP hlavičku ke spuštění libovolného kódu na počítači oběti.

Nejoblíbenější mobilní malware

V září xHelper zůstal v popředí nejrozšířenějšího mobilního malwaru, následovaný AlienBot a flubot.

1. xHelper - Škodlivá aplikace, která se poprvé objevila v březnu 2019 a slouží ke stahování dalších škodlivých aplikací a zobrazování reklam. Aplikaci lze před uživatelem skrýt a v případě odstranění ji lze dokonce znovu nainstalovat.

2. AlienBot - Rodina malwaru AlienBot je jedna Malware-as-a-Service (MaaS) pro zařízení Android, která umožňují vzdálenému narušiteli zpočátku zadat škodlivý kód do legitimních finančních aplikací. Útočník získá přístup k účtům obětí a nakonec převezme plnou kontrolu nad jejich zařízením.

3. flubot - FluBot je malware pro Android distribuovaný prostřednictvím zpráv (SMS) elektronický rybolov (Phishing) a obvykle se vydává za dopravní logistické společnosti. Jakmile uživatel klikne na odkaz ve zprávě, FluBot se nainstaluje a získá přístup ke všem citlivým informacím v telefonu.

Top 10 v Řecku |

|||

| Název malwaru | Globální dopad | Dopad na Řecko | |

| Agent Tesla | 2.59% | 8.93% | |

| Učebnice | 3.14% | 8.33% | |

| Trikbot | 4.09% | 5.36% | |

| Remcos | 2.20% | 4.76% | |

| Nanojádro | 0.88% | 3.87% | |

| Vidar | 0.97% | 2.98% | |

| Glupteba | 2.41% | 2.68% | |

| žolík | 0.08% | 2.38% | |

| Lovgate | 0.33% | 2.38% | |

| Masslogger | 0.13% | 2.38% | |

Malware rodiny podrobně

Agent Tesla

To Agent Tesla je pokročilý KRYSA (Remote Access Trojan), který funguje jako keylogger a zloděj hesel. Aktivní od roku 2014 Agent Tesla může monitorovat a shromažďovat vstup oběti z klávesnice a schránky a může pořizovat snímky obrazovky a extrahovat přihlašovací údaje zadané pro různé programy nainstalované na počítači oběti (včetně E-mailový klient Google Chrome, Mozilla Firefox a Microsoft Outlook). The Agent Tesla prodávané otevřeně jako legální RAT se zákazníky platícími $ 15 - $ 69 pro licence.

Formulář

To Formulář je jeden InfoStealer zaměřené na jejich operační systém Windows a byl poprvé zjištěn v roce 2016. Inzerováno dne hackerská fóra jako nástroj, který má silné vyhýbací techniky a relativně nízké ceny. The Formulář sbírá pověření z různých webových prohlížečů a snímků obrazovky, monitoruje a zaznamenává klávesnice a může stahovat a spouštět soubory podle pokynů C & C dáno mu.

Trikbot

To Trikbot je modulární botnet a bankovní trojan, který se zaměřuje na platformy Windows a je přenášen hlavně prostřednictvím spamu nebo jiných malwarových rodin, jako je Emotet. Trickbot zasílá informace o infikovaném systému a také může libovolně stahovat a spouštět moduly z široké škály dostupných modulů, jako je VNC modul pro vzdálené použití nebo SMB modul pro nasazení v postižené síti. Jakmile je počítač infikován, vetřelci za malwarem Trickbot použijí tuto širokou škálu modulů nejen k odcizení bankovních přihlašovacích údajů z cílového počítače, ale také k bočnímu pohybu a identifikaci v rámci samotné organizace před cíleným útokem. ransomware v celé společnosti .

Remcos

To Remcos je RAT, který se poprvé objevil v roce 2016. Remcos je distribuován prostřednictvím škodlivých dokumentů Microsoft Office, které jsou připojeny k e-mailům SPAM, a je navržen tak, aby obcházel zabezpečení UAC systému Microsoft Windows a spouštěl škodlivý software s vysokými oprávněními.

NanoCore

To NanoCore je trojan se vzdáleným přístupem, poprvé pozorovaný v přírodě v roce 2013 a zaměřený na uživatele operačního systému Windows. Všechny verze RAT mají základní doplňky a funkce, jako je snímání obrazovky, těžba kryptoměn, ovládání vzdálené plochy a krádež relací webové kamery.

Vidar

To Vidar je infostealer, který cílí na operační systémy Windows. Poprvé byl odhalen na konci roku 2018 a je navržen tak, aby ukradl hesla, údaje o kreditních kartách a další citlivé informace z různých webových prohlížečů a digitálních peněženek. Vidar byl prodáván na různých online fórech a ke stažení ransomwaru GandCrab jako jeho sekundárního užitečného zatížení byl použit dropper malwaru.

Glupteba

Známý od roku 2011, Glupteba je zadní vrátka, která postupně dozrála v botnet. Do roku 2019 zahrnoval mechanismus aktualizace adresy C&C prostřednictvím veřejných výpisů bitcoinů, vestavěnou funkci krádeže prohlížeče a router operátora.

žolík

Spyware pro Android na Google Play, určený ke krádeži zpráv SMS, seznamů kontaktů a informací o zařízení. Kromě toho malware tiše signalizuje oběti prémiové služby na reklamních stránkách.

lovgate

To lovgate je počítačový "červ", který se může šířit prostřednictvím sítě pro sdílení, e-mail a sdílení souborů. Po instalaci se program zkopíruje do různých složek v počítači oběti a distribuuje škodlivé soubory, které vedou ke vzdálenému přístupu k útočníkům.

Masslogger

To Masslogger je zloděj pověření .NET. Tato hrozba je identifikačním nástrojem, který lze použít k extrakci dat z cílových serverů.

Τα Index globálního dopadu hrozeb a mapa ThreatCloud jí Software Check Point, na základě oddílu Inteligence ThreatCloud společnosti. The ThreatCloud poskytuje informace o hrozbách v reálném čase ze stovek milionů senzorů po celém světě prostřednictvím sítí, terminálů a mobilních zařízení.

Inteligence je obohacena o motory založené na umělé inteligenci a exkluzivní data z výzkumu Check Point Research, oddělení Intelligence & Research společnosti Check Point Software Technologies.

Kompletní seznam Top 10 rodin malwaru v listopadu je na jejím blogu Check Point.

tisková zpráva

Nezapomeňte se jím řídit Xiaomi-miui.gr na zprávy Google abyste byli okamžitě informováni o všech našich nových článcích! Můžete také, pokud používáte RSS čtečku, přidat naši stránku do svého seznamu jednoduše kliknutím na tento odkaz >> https://news.xiaomi-miui.gr/feed/gn

Nezapomeňte se jím řídit Xiaomi-miui.gr na zprávy Google abyste byli okamžitě informováni o všech našich nových článcích! Můžete také, pokud používáte RSS čtečku, přidat naši stránku do svého seznamu jednoduše kliknutím na tento odkaz >> https://news.xiaomi-miui.gr/feed/gn

Následuj nás na Telegram abyste se o každé naší novince dozvěděli jako první!